�ߔN�AOS�^���u��l�b�g���[�N�̍X�V�A�V�Z�p�̔��W�Ȃǂɍ��킹�āA����܂ŃN���[�Y�h�ȃl�b�g���[�N�ʼn^�p����Ă����H��A�r���A�v�����g�A���d���A��Ȃǂ̐���V�X�e���l�b�g���[�N���A�C���^�[�l�b�g�ȂNJO���l�b�g���[�N�Ɛڑ�����@������Ă��܂��B

���������������l�b�g���[�N�́A���Ƃ��ƃN���[�Y�h�Ȋ��ʼn^�p���邱�Ƃ�O��ɍ\������Ă��邱�Ƃ�����A�T�C�o�[�U���ɑ���Z�L�����e�B���l�����Ă��Ȃ��P�[�X���قƂ�ǂł��B���̌��ʁA�U�����čH���v�����g���̃l�b�g���[�N���@�\�s�S�Ɋׂ�����A���ƒ�~�ɒǂ����܂ꂽ�肷�鎖���������O�ő������Ă��܂��B

�ЂƂ��эH���C���t���̃l�b�g���[�N���U������ƁA����ȑ��Q����������̂͂������A�Љ�ɂ����Ȃ��炸���e����^���Ă��܂��܂��B���̂悤�ȎS���𖢑R�ɖh�����߂ɂ͂ǂ�������悢�̂ł��傤���H

����V�X�e���l�b�g���[�N���T�C�o�[�U��������3�̃|�C���g

- �����^�O���̍U��������R�k��h���̐��̊m��

- �T�[�o�E�l�b�g���[�N�Ǘ��҂̍H���𑝂₳���Z�L�����e�B������

- �����Ԃ̉^�p��OS�̍X�V���Ȃ��Ƃ��������ɍ��킹����

�_���鐧��V�X�e���l�b�g���[�N

�Ζ��A���w�A�S�|�A�����ԁA����A�H�i�Ȃǂ̍H��^�v�����g��A�d�́A�K�X�A�����A�S���Ȃǂ̎Љ�C���t���ŗ��p����Ă��鐧��V�X�e���l�b�g���[�N�B���Ă͐�p���u�Ɛ�p�����g�����N���[�Y�h�ȓƎ��̃l�b�g���[�N�ō\������Ă���A��{�I�ɂ͊O���l�b�g���[�N�ڑ����邱�Ƃ͂���܂���ł����B�������ŋ߂ł́A�ėp�̑��u�^OS���g���邱�Ƃ������A�l�b�g���[�N���C�[�T�l�b�g���B����Ƀ��m�̃C���^�[�l�b�g�ƌ�����IoT�iInternet of Things�j��A�@�퓯�m���ʐM����M2M�iMachine to Machine�j�ȂǐV�Z�p�̕��y�ɂ��A�C���^�[�l�b�g�ȂNJO���l�b�g���[�N�Ɛڑ�����@��}���ɑ����Ă��܂��B

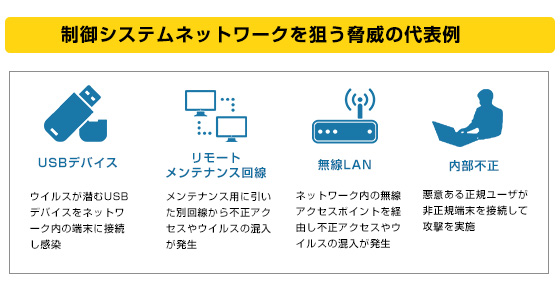

���������̕ω��́A����V�X�e���l�b�g���[�N���E�C���X��s���v���O�����ȂNJO������̋��Ђւ��炷���ƂɂȂ�܂����B���ہA�H���C���t���̃l�b�g���[�N��_�����T�C�o�[�U���͓��ɓ��ɑ����Ă���A�ȉ��̂悤�ȑ傫�Ȏ��̂�����Ă��܂��B

�����ԍH��Ő��Y��50���Ԓ�~�A��17���~�̑��Q

�č��̎����ԍH��ŁA�O�����玝�����m�[�gPC�Y�V�X�e���ɐڑ������B����������PC�ɂ̓E�C���X������ł���A���Y�V�X�e���������B��������13�̍H��̃l�b�g���[�N������s�\�Ɋׂ�A�I�t���C����ԂɁB�ŏI�I�ɂ͐��Y��50���Ԓ�~���A��1,400���h���̑��Q���o���Ă��܂����B

���p�C�v���C��������

�T�C�o�[�U���ɂ��g���R�̐Ζ��p�C�v���C�������������B�U���҂́A�p�C�v���C���ɐݒu����Ă���Ď��J�����̒ʐM�\�t�g�̐Ǝ㐫��˂��ē����̃l�b�g���[�N�ɐN���B���쐧��n�̃V�X�e���ɃA�N�Z�X���Čx�u�̓�����~�����A�����������N�������Ƃ���Ă���B

- �o�T : IPA�u�d��Ȍo�c�ۑ�ƂȂ鐧��V�X�e���̃Z�L�����e�B���X�N�v

- https://www.ipa.go.jp/files/000044733.pdf

���̂悤�ɁA����V�X�e���l�b�g���[�N���T�C�o�[�U�����Ē�~�E�\������ƁA�傫�ȑ��Q���������邾���łȂ��A�d�C��K�X�A�����Ȃǂ̃��C�t���C�����X�g�b�v���邱�ƂŁA�Љ�ɏ��Ȃ��炸���e����^���邨���ꂪ����܂��B�܂��A���q�͎{�݂≻�w�H��ȂǁA�^�[�Q�b�g�ɂ���Ă͍��Ƃ̊�@�ɂȂ��肩�˂܂���B

����́A�e������K�Ȃǂ�ړI�ɁA�H���C���t����_���T�C�o�[�U�����܂��܂������Ă��邱�Ƃł��傤�B�䂦�ɁA����V�X�e���l�b�g���[�N�̃Z�L�����e�B��͑҂����Ȃ��̏�ԂƂ����܂��B

����V�X�e���l�b�g���[�N�Ȃ�ł͂̏����

�����A����̃^�[�Q�b�g��_���W�I�^�U���̂悤�ɁA�Z�L�����e�B����I���ɂ��蔲����A�V�����^�C�v�̃T�C�o�[�U���������Ă��܂��B���̂��߁A�]���̂悤�ɓ����������������ł͖h���Ȃ��P�[�X�������Ă��܂����B����āA�u�����ł��ׂĂ̍U����h�����Ƃ͕s�\�v�Ƃ����O��̂��ƁA�l�b�g���[�N�̓����ɂ��E�C���X��������R�k��h���d�g�݂�p�ӂ���u���w�h��v�Ƃ����l�������L���ł��B

���āA����V�X�e���l�b�g���[�N�̃Z�L�����e�B����l����O�ɁA�܂��͂��̃l�b�g���[�N�̎�ȓ������������Ă����܂��傤�B

�u�����ꂽ�l�b�g���[�N

�Ǝ��ɃN���[�Y�h�ȃl�b�g���[�N���\�����Ă���A���n�l�b�g���[�N�Ƃ͊u������Ă��邱�Ƃ������ł��B

�K�͂��������Z�L�����e�B��͍���

�e�@��͂��ꂼ��̋Ɩ��ɓ������Ă���A����̒ʐM���s���܂��B�܂��V�X�e���̋K�͂��傫���A����䂦�l�b�g���[�N�\����S�ʓI�ɕύX����悤�ȃZ�L�����e�B��͍���ł��B

�����^�p�����l�b�g���[�N

��{�I�ɂ͐��N�`20�N�̒����ɂ킽���čX�V���Ȃ����Ƃ��قƂ�ǂł��B�T�|�[�g���ꂽ���u�^OS�����̂܂g��������P�[�X�������A�l�b�g���[�N���ɂ��������U���Ɏア�[�������݂��邱�Ƃ����Ȃ�����܂���B

�����āA����V�X�e���l�b�g���[�N��_�����Ђ̑�\�I�ȐN���o�H�Ƃ��ẮA�ȉ���4���������܂��B

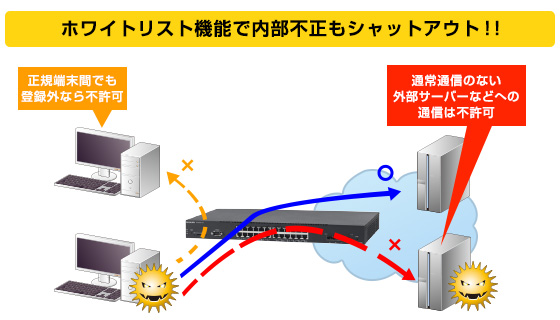

����V�X�e���l�b�g���[�N�����̂ɍœK�ȃz���C�g���X�g�@�\

�����������O���̍U�����琧��V�X�e���l�b�g���[�N������i�Ƃ��Č��ʓI�Ȃ̂��u�z���C�g���X�g�@�\�v�ł��B�z���C�g���X�g�@�\�Ƃ́A�l�b�g���[�N���\������e�X�C�b�`�ɁA����ȒʐM�t���[��o�^�B����ȊO�̒ʐM�͂��ׂăV���b�g�A�E�g������́B����Ȃ�A�O������̍U���͂������A�����̕s���ɂ��Ώ����邱�Ƃ��\�ɂȂ�܂��B�ʏ�A����̒ʐM�����s���Ȃ��N���[�Y�h�ȃl�b�g���[�N�̓z���C�g���X�g�@�\�����p����̂ɂ҂�����̏����ł���A�����ɂ������Ă��@�\��������X�C�b�`�����邾���B�l�b�g���[�N�\����啝�ɕύX����K�v�͂���܂���B�܂��A�ʐM�t���[���Ď�����̂ŁA���Ƃ��l�b�g���[�N���̒[�����E�C���X�ɔƂ���Ă��A����ȏ��2��������h�����Ƃ��ł��܂��B

�A���N�T���ł́A�Z�p�����g������V�X�e���Z�L�����e�B�Z���^�[�iCSSC�j�Ƌ����œƎ��̃z���C�g���X�g�@�\���J�����A�]�������{���܂����B�A���N�T���̃{�b�N�X�^L2�X�C�b�`�uAX2500S�V���[�Y�i���j�v��2015�N11���ȍ~�Ɏ��������\��ŁA�ʏ�̃X�C�b�`�@�\�������Ă��܂��̂ŁA�����̃X�C�b�`�Ɠ���ւ��邾���ŃZ�L�����e�B���x�������コ���邱�Ƃ��\�ł��B

��������AX2500S�V���[�Y�����g���̂��q�l�̓t�@�[���E�F�A�̃o�[�W�����A�b�v�őΉ��\�ł��B

�ȒP�ł킩��₷���A�����ʓI�ȃZ�L�����e�B�������

��ʓI�ȃz���C�g���X�g�@�\�́A�ʏ��LAN�X�C�b�`�����ڂ��Ă���u�A�N�Z�X���䃊�X�g�iACL�j�@�\�v�𗘗p���邱�ƂŎ������\�ł����A�l�b�g���[�N�����G�Ȃقǐݒ�Ȃǂɂ����镉�ׂ������Ă��܂��͔̂������܂���B

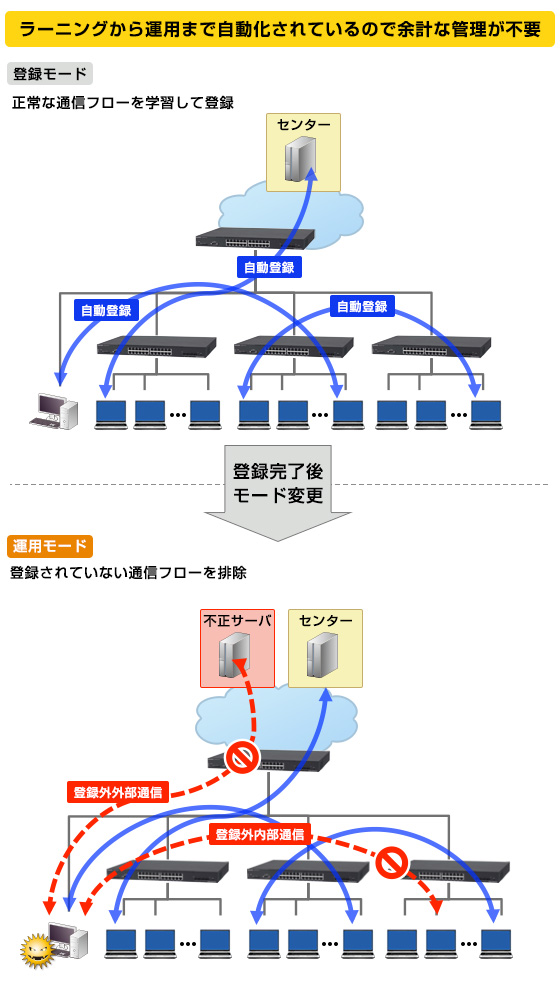

����A�A���N�T���̃z���C�g���X�g�@�\�Ȃ�A�ʐM�̋����X�g�������Ő����E�o�^���邱�Ƃ��\�ł��B�l�b�g���[�N���s�������ʐM�t���[�������ԊĎ��E�w�K���邱�ƂŁA���X�g�������Ő����B���̌ヂ�[�h���ւ��āA���X�g�����Ƃɐ���ȒʐM�^�s���ȒʐM�f�B�s���Ȃ��̂�r�����܂��B�X�C�b�`�̃R���t�B�O���̒m�����K�v�Ȃ����߁A�H���𑝂₷���ƂȂ��A�N�ł��ȒP�ɗ��p���邱�Ƃ��ł��܂��B

�Â����u�^OS�������Ă��A�l�b�g���[�N�S�̂̈��S���m��

�Z���T�[�A�X�C�b�`�A�����[���̐���f�o�C�X�́A��x�^�p���J�n����Ƒ��u�^OS�Ƃ������ԍX�V����Ȃ��P�[�X���قƂ�ǂł��B���̌��ʁA�T�|�[�g���I���������u�^OS���g��������f�o�C�X���l�b�g���[�N���ɐ��������݂��A�����Z�L�����e�B���X�N�ɂ��炳��邱�ƂɂȂ�܂��B

�A���N�T���̃z���C�g���X�g�@�\�́A�����e�i���X�͈�ؕs�v�B���Ƃ��ǂ����̒[�����E�C���X�Ɋ������Ă��A���������̕s���ȒʐM�͎~�߂Ă��܂����߁A�l�b�g���[�N�S�̂̈��S���m�ۂ��܂��B

�X�C�b�`

L2�{�b�N�X

- AX2500S�V���[�Y

-

�t���A����f�B�X�g���r���[�V�����܂Ń��C��2���̂�����Y�݂���������A���@�\�ƍ��M�������߂������n�C�G���h�̃M�K�r�b�g���C��2�X�C�b�`�B

- �z���C�g���X�g�@�\

- �l�b�g���[�N��ł��Ƃ肳���ʐM���w�K���A�����X�g�������ō쐬�B�����X�g�ɂȂ��s���ȒʐM�����ׂăV���b�g�A�E�g���邱�ƂŁA���܂��܂ȍU������l�b�g���[�N�����ʓI�Ɏ��܂��B